¿Qué es la segmentación de redes en entornos industriales y por qué es clave?

Las redes OT (Operational Technology) han evolucionado para ser más conectadas y eficientes, pero también han quedado expuestas a amenazas cibernéticas cada vez más sofisticadas. Una de las estrategias más efectivas para mitigar riesgos es la segmentación de redes, que consiste en dividir la infraestructura en zonas seguras para minimizar el impacto de un ataque.

2/11/20253 min leer

¿Te has preguntado cómo proteger tus sistemas industriales de ataques cibernéticos sin comprometer la eficiencia de tu producción? La segmentación de redes es una de las estrategias más efectivas para reducir la superficie de ataque y limitar el alcance de posibles intrusiones en entornos industriales. A continuación, profundizamos en qué consiste esta práctica y por qué es fundamental para la seguridad y el buen funcionamiento de las redes OT (Operational Technology).

1. ¿En qué consiste la segmentación de redes?

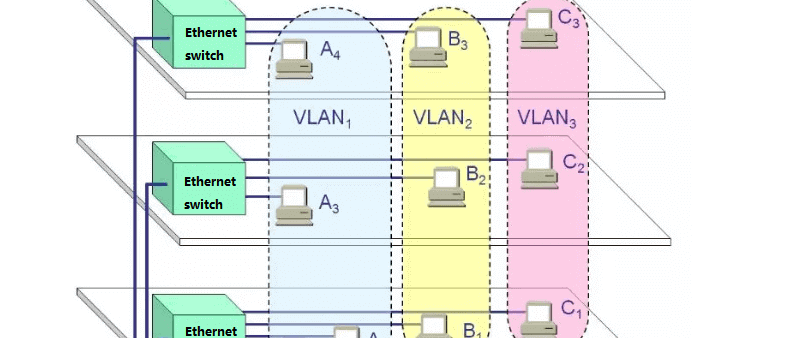

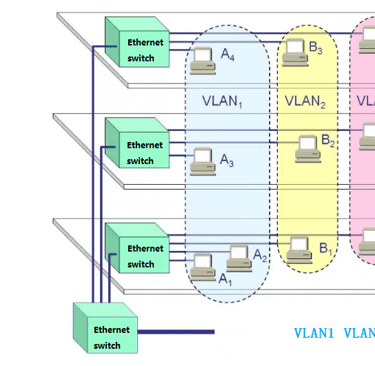

La segmentación de redes implica dividir la infraestructura en distintas zonas o segmentos con políticas de acceso y protección específicas. De este modo, en caso de que una parte de la red sufra un ataque, las demás zonas permanecen aisladas y protegidas. Esta separación puede basarse en firewalls industriales, configuraciones VLAN o la implementación de DMZ (zonas desmilitarizadas) que actúan como barreras entre la red OT y la red IT.

2. Razones clave para su importancia

Evita la propagación de malware

Si un ransomware o cualquier tipo de malware infecta un área de la red, la segmentación dificulta su movimiento lateral hacia sistemas más críticos. El resultado: el daño se contiene y se gana tiempo para aislar y remediar el problema.Mejora el control de accesos

Al establecer políticas de acceso específicas para cada zona, solo los usuarios y dispositivos autorizados pueden interactuar con los sistemas relevantes. Esto refuerza el principio de “privilegios mínimos” y reduce la probabilidad de accesos malintencionados o accidentales.Optimiza el rendimiento

Al restringir el tráfico innecesario entre segmentos, se minimizan latencias y se mejora la eficiencia de la comunicación entre dispositivos OT. Cada zona solo maneja la información que realmente necesita, aliviando la carga general de la red.Cumplimiento normativo

Regulaciones como NIS2 o estándares como IEC 62443 exigen controles estrictos en la arquitectura de red para proteger infraestructuras críticas. La segmentación de redes es uno de los requisitos habituales para demostrar conformidad con estas normativas y garantizar la protección de datos y procesos.

3. Elementos necesarios para una segmentación efectiva

Firewalls industriales

Diseñados para entornos OT, estos firewalls permiten definir reglas de acceso muy específicas, filtrando protocolos típicos de la industria (Modbus, OPC-UA, etc.).VLANs (Virtual Local Area Networks)

Separar los dispositivos y sistemas en distintas VLANs añade otra capa de seguridad y facilita la gestión de tráfico.Zonas desmilitarizadas (DMZ)

Ubicadas entre la red IT y la red OT, las DMZ actúan como una “tierra de nadie” donde se pueden ubicar servidores que requieren comunicación tanto con la zona empresarial como con la zona de producción, reduciendo el riesgo de intrusiones directas.Monitoreo continuo

Para que la segmentación sea realmente eficaz, necesitas herramientas de monitorización (IDS, SIEM, etc.) que detecten anomalías en tiempo real y alerten sobre posibles brechas de seguridad.

4. Desafíos y mejores prácticas

Diseño inicial cuidadoso: Es fundamental conocer la topología y los flujos de datos de la planta para identificar qué segmentos o zonas deben crearse.

Mantener la segmentación en el tiempo: A medida que se añaden nuevos dispositivos o se reconfigura la planta, se debe actualizar la arquitectura de red.

Formación del personal: Los equipos de mantenimiento e ingeniería deben entender y respetar las políticas de segmentación para no conectar dispositivos en segmentos indebidos.

Enfoque integral: La segmentación es más efectiva cuando se acompaña de otras medidas, como la gestión robusta de accesos, la aplicación de parches y la detección proactiva de amenazas.

En MiraSec Industrial, diseñamos arquitecturas de red seguras y adaptadas a los entornos industriales más exigentes. Nuestro enfoque integral incluye:

Análisis de la infraestructura: Evaluamos tu red actual y los flujos de datos, identificando vulnerabilidades y puntos de optimización.

Propuesta de segmentación: Definimos zonas lógicas y físicas, recomendando firewalls industriales, VLANs y DMZ para aislar la red OT de posibles amenazas.

Implementación y configuración: Llevamos a cabo la instalación de los equipos, configuramos reglas de acceso y establecemos monitorización continua.

Soporte y mantenimiento: Te acompañamos a largo plazo, ajustando la arquitectura de red a medida que la planta evoluciona, y formando a tu personal para un uso seguro y eficiente.

Contáctanos para proteger tu planta contra ciberataques y optimizar su rendimiento. Con una estrategia de segmentación bien ejecutada, tendrás la tranquilidad de que tu producción seguirá en marcha incluso ante las amenazas más avanzadas. ¡Da el paso hacia una industria inteligente y segura!

Innovación

Soluciones integrales para la ciberseguridad industrial.

Seguridad

Eficiencia INDUSTRIAL

© 2025. All rights reserved.