Modelo Purdue en redes industriales: la clave para cumplir con NIS2 y proteger tu producción

Descubre cómo el Modelo Purdue, con su enfoque de capas y segmentación, fortalece la seguridad en entornos OT. Aprende a estructurar tu red industrial para cumplir con la normativa NIS2 y limitar el alcance de posibles ataques. Te mostramos sus niveles, ventajas y la forma en que MiraSec Industrial puede implementar esta arquitectura de referencia para salvaguardar tus procesos críticos.

2/11/20254 min leer

¿Sabías que el diseño de tu red industrial puede ser clave para cumplir con la normativa NIS2 y proteger tus procesos críticos? El Modelo Purdue es uno de los enfoques más utilizados para estructurar las redes en entornos industriales, definiendo capas bien diferenciadas que separan y ordenan los distintos componentes y funciones de la producción. A continuación, explicamos en qué consiste este modelo, por qué es tan importante para la seguridad OT y cómo desde MiraSec Industrial podemos ayudar a implementarlo y reforzar el cumplimiento con NIS2.

1. ¿Qué es el Modelo Purdue?

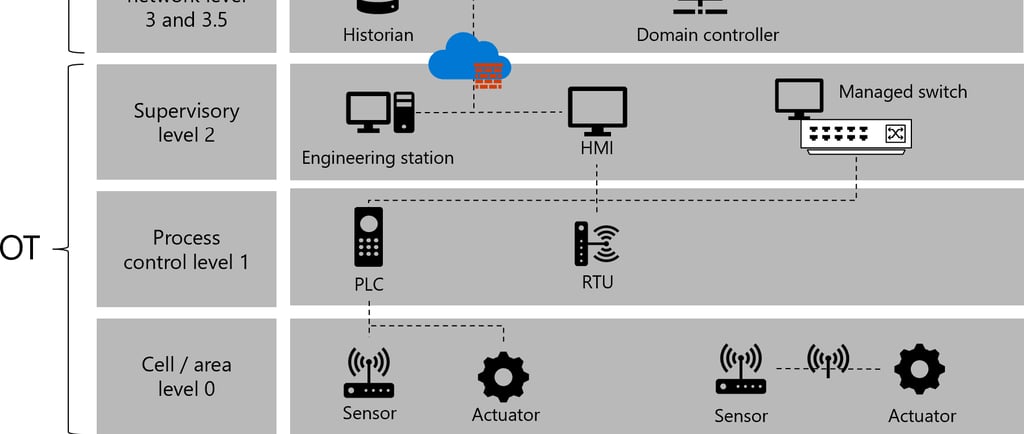

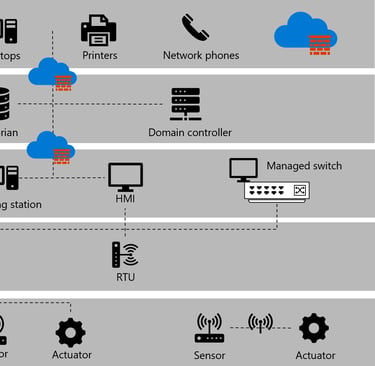

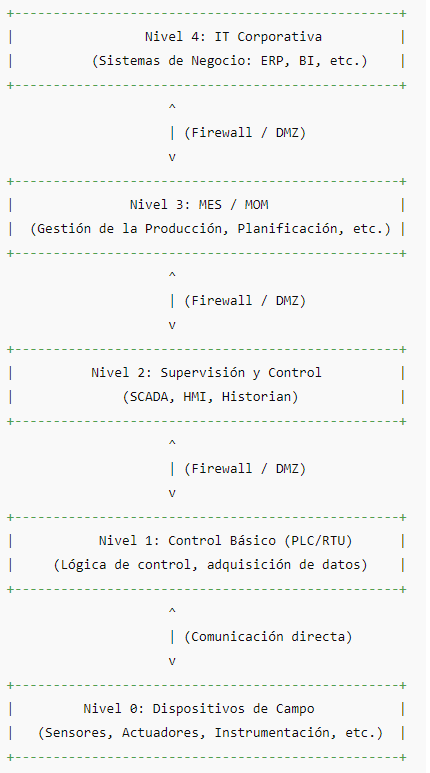

El Modelo Purdue (también llamado Purdue Enterprise Reference Architecture, PERA) es una arquitectura de referencia para la Industria 4.0 y entornos de automatización. Divide la infraestructura en niveles o capas, cada una con funciones específicas:

Nivel 0 – Dispositivos de Campo: Sensores y actuadores que interactúan directamente con los procesos físicos (temperatura, presión, motores, válvulas, etc.).

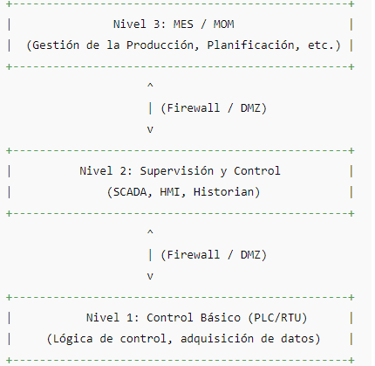

Nivel 1 – Control Básico: Controladores Lógicos Programables (PLCs), RTUs o controladores de maquinaria que ejecutan la lógica de control y recogen datos de campo.

Nivel 2 – Supervisión y Control: Sistemas SCADA, HMIs y otras interfaces que permiten supervisar y gestionar los procesos en tiempo real.

Nivel 3 – Sistemas de Gestión de la Producción (MES): Aquí se gestionan las órdenes de fabricación, la planificación de la producción y la monitorización de indicadores clave (OEE, rendimiento, etc.).

Nivel 4 – Sistemas de Negocio / IT Corporativa: ERP, bases de datos de la empresa y otros servicios de negocio que pueden requerir información de la planta para la toma de decisiones.

Entre estos niveles, se recomiendan zonas de seguridad o DMZ que actúen como puentes controlados para intercambiar información, evitando el acceso directo entre la red industrial (OT) y la red corporativa (IT).

2. Ventajas del Modelo Purdue para la ciberseguridad

Separación de responsabilidades

Cada nivel se encarga de tareas concretas (control básico, supervisión, negocio…), lo que limita el movimiento lateral de un posible atacante. Si un intruso entra en un nivel, no necesariamente podrá escalar a otros.Facilidad de segmentación

La estructura en capas facilita la segmentación de red. Cada nivel puede contar con sus propios firewalls y reglas de acceso, impidiendo que el tráfico crítico se mezcle con el de la red corporativa.Compatibilidad con Normativas (NIS2, IEC 62443)

Al estructurar la red de forma clara, se cumplen con mayor facilidad los requisitos de seguridad y trazabilidad exigidos por normas como NIS2 e IEC 62443, que requieren zonas bien definidas y políticas de acceso estrictas.Visibilidad y control

Con el Modelo Purdue, es más sencillo monitorear cada nivel de manera individual. Se pueden detectar anomalías en tiempo real y tomar acciones rápidas para aislar o mitigar incidentes.

3. Adaptación del Modelo Purdue a la normativa NIS2

La Directiva NIS2 busca reforzar la ciberseguridad en sectores críticos, incluyendo infraestructuras industriales. Para cumplir con ella, las empresas deben:

Implementar medidas de segmentación: Asegurar que la red OT se encuentra protegida frente a accesos no autorizados y que exista una separación clara de la red IT.

Gestionar y monitorear dispositivos: Controlar de forma continua la seguridad de PLCs, SCADA y otros elementos que podrían ser punto de entrada de ataques.

Establecer planes de respuesta a incidentes: Preparar procesos para contener y resolver un ciberincidente de manera eficiente, minimizando su impacto en la producción.

El Modelo Purdue se alinea muy bien con estos objetivos, al proporcionar un marco estructurado para diseñar las políticas de acceso, detección y respuesta de manera organizada.

En MiraSec Industrial, contamos con un equipo especializado en ciberseguridad OT y extensa experiencia en la implementación de arquitecturas basadas en el Modelo Purdue. Nuestros servicios abarcan:

Análisis de la situación actual: Mapeamos tu infraestructura y evaluamos la distribución de dispositivos y sistemas a lo largo de los niveles Purdue. Identificamos vulnerabilidades y brechas en la segmentación.

Diseño de la arquitectura: Definimos zonas y conduits entre niveles, configurando firewalls industriales, DMZ y reglas de acceso acorde a las mejores prácticas OT y los requerimientos de NIS2.

Implementación técnica: Instalamos y configuramos las soluciones de seguridad (IDS/IPS, firewalls, segmentación VLAN, etc.), garantizando que se ajusten a las particularidades de tu planta y tus procesos.

Formación y soporte: Capacitamos a tu equipo en las buenas prácticas de gestión de redes OT y en la respuesta a incidentes. Además, ofrecemos soporte continuo para actualizar y mantener la arquitectura segura a medida que evoluciona tu entorno industrial.

El Modelo Purdue es mucho más que una simple referencia teórica; es un pilar para conseguir una seguridad OT sólida y cumplir con las exigencias normativas como NIS2. Gracias a su enfoque de capas y zonas, resulta más sencillo aislar ataques, monitorizar cada nivel y garantizar la continuidad operativa.

¿Te interesa reforzar tu infraestructura industrial y alinearla con los requisitos de NIS2? Contáctanos en MiraSec Industrial, y descubre cómo podemos adaptar el Modelo Purdue a tu caso particular, minimizando riesgos y elevando la protección de tu producción a un nuevo nivel.

Innovación

Soluciones integrales para la ciberseguridad industrial.

Seguridad

Eficiencia INDUSTRIAL

© 2025. All rights reserved.